DIGの基本と入門

DIGの基本と入門

Domain Information Groper (DIG) は、DNSレコードを問い合わせるためのコマンドラインツールです。DNS(Domain Name System)は、人間が覚えやすいドメイン名(例: google.com)をコンピュータが理解できるIPアドレスに変換するシステムです。DIGを使うことで、この変換プロセスの詳細や、ドメインに関連する様々な情報を調べることができます。

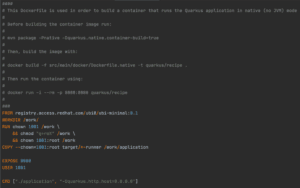

> dig google.com

; <<>> DiG 9.10.6 <<>> google.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 50670

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;google.com. IN A

;; ANSWER SECTION:

google.com. 111 IN A 172.217.174.110

;; Query time: 98 msec

;; SERVER: 10.14.16.2#53(10.14.16.2)

;; WHEN: Mon Feb 26 18:28:34 JST 2024

;; MSG SIZE rcvd: 551. HEADER SECTION(ヘッダーセクション)

このセクションには、問い合わせの概要が含まれます。問い合わせのステータス(成功かエラーか)、ID、フラグ(例:qr, rd, ra, aaなど)、問い合わせ数、回答数、権威ある回答の数、追加のレコードの数が表示されます。

- qr(Query Response): 問い合わせか応答かを示します。

- rd(Recursion Desired): 再帰的問い合わせを希望しているかどうか。

- ra(Recursion Available): サーバーが再帰的問い合わせに対応しているかどうか。

- aa(Authoritative Answer): 権威ある回答かどうか。

2. QUESTION SECTION(質問セクション)

問い合わせたドメイン名と、問い合わせたレコードのタイプ(例:A、MX、TXT)が表示されます。これは、実行したコマンドの確認に役立ちます。今回は、google.com のAレコードを問い合わせていることがわかります。

3. ANSWER SECTION(回答セクション)

このセクションには、問い合わせに対する具体的な回答が表示されます。ドメイン名、TTL(生存時間)、レコードタイプ、レコードの値(IPアドレスなど)が含まれます。例えば、google.com のAレコードの問い合わせに対する回答は、GoogleのIPアドレスを示します。

4. AUTHORITY SECTION(権威セクション)

このセクションは、ドメインの権威あるDNSサーバーの情報を提供します。通常、NSレコード(ネームサーバーレコード)が含まれ、どのDNSサーバーがそのドメインの権威であるかを示します。今回は、google.com のIPアドレスが 172.217.0.46 であること、そしてそのTTLが111秒であることが示されています。

5. ADDITIONAL SECTION(追加セクション)

追加情報が表示されます。例えば、権威セクションでリストされたネームサーバーのIPアドレスが含まれることがあります。これは、実際のデータの問い合わせに役立つ追加の情報を提供します。

6. OPT PSEUDOSECTION(OPT擬似セクション)

EDNS(拡張DNS)に関連するオプション情報が含まれます。これは、DNSプロトコルの拡張をサポートするためのもので、大きなパケットサイズや追加のフラグなどが含まれることがあります。

7. Query time

Query timeは問い合わせにかかった時間で、今回は98msecです。

8. SERVER

SERVERは使用したDNSサーバーのIPアドレスで、今回は、10.14.16.2#53(10.14.16.2)です。

2. DIGコマンドの詳細な使い方

DIGは多様なオプションを提供し、特定のDNSレコードタイプの問い合わせや、DNSサーバーのパフォーマンス評価などに使用できます。

特定のレコードタイプを問い合わせる:

> dig google.com MXこのコマンドは、google.comのメールサーバーを指定するMXレコードを問い合わせます。

DNSサーバーの応答時間を測定:

> dig google.com +noall +statsこのオプションを使用すると、問い合わせにかかった時間やサーバーの情報など、詳細な統計情報を表示できます。

3. 実践的なケーススタディ

例えば、あるドメインが予期せずメールを受信できなくなった場合、DIGを使用してMXレコードを調べることで問題の原因を突き止めることができます。異常な設定やレコードの欠如が問題解決の手がかりとなります。

4. DIGと他のDNSツールとの比較

NSLOOKUPやWHOISと比較して、DIGはより詳細な情報を提供し、カスタマイズ可能な問い合わせオプションを多く持っています。NSLOOKUPは基本的なDNS問い合わせには便利ですが、DIGはより高度な分析やデバッグに適しています。

5. DNSセキュリティとDIG

DIGを使用して、DNSスプーフィングやハイジャックの兆候を検出することが可能です。例えば、不正なDNSサーバーからの応答を検知することで、セキュリティ侵害を早期に発見することができます。

6. 自動化とスクリプトでのDIGの活用

DIGコマンドはスクリプトに組み込むことができ、定期的なDNSデータの収集や監視を自動化することが可能です。例えば、以下のようなシンプルなシェルスクリプトで、複数のドメインのAレコードを一括で問い合わせることができます。

#!/bin/bash

domains=("example.com" "example.org" "example.net")

for domain in "${domains[@]}"; do

echo "Querying A record for $domain"

dig $domain A +short

done

まとめ

この記事では、DIGの基本的な使い方から、より高度な応用、セキュリティ分析、そして自動化の技術までをカバーしました。初心者から上級者までがDIGを理解し、効果的に使用するための実践的な知識を提供することを目指しています。DIGを使いこなすことで、DNSの仕組みを深く理解し、ネットワーク管理やセキュリティ分析のスキルを向上させることができます。

コメント